OPyHACK

Offensif Python pour Hackers

(BLACK/White Hackers /

Red/Blue Teams ...)

Cible: Administrateur de Sécurité, HACKERS ou passionnés

OPyHACK

Offensif Python pour Hackers

(BLACK/White Hackers /

Red/Blue Teams ...)

Cible: Administrateurs de Sécurité, HACKERS ou passionnés

Python est un langage informatique extraordinaire qui permet de contrôler des réseaux, des ordinateurs et de miner des données! Lorsque les HACKERS utilisent Python, ils peuvent tout faire, et surtout: coder leurs PROPRES OUTILS INDETECTABLES!!!

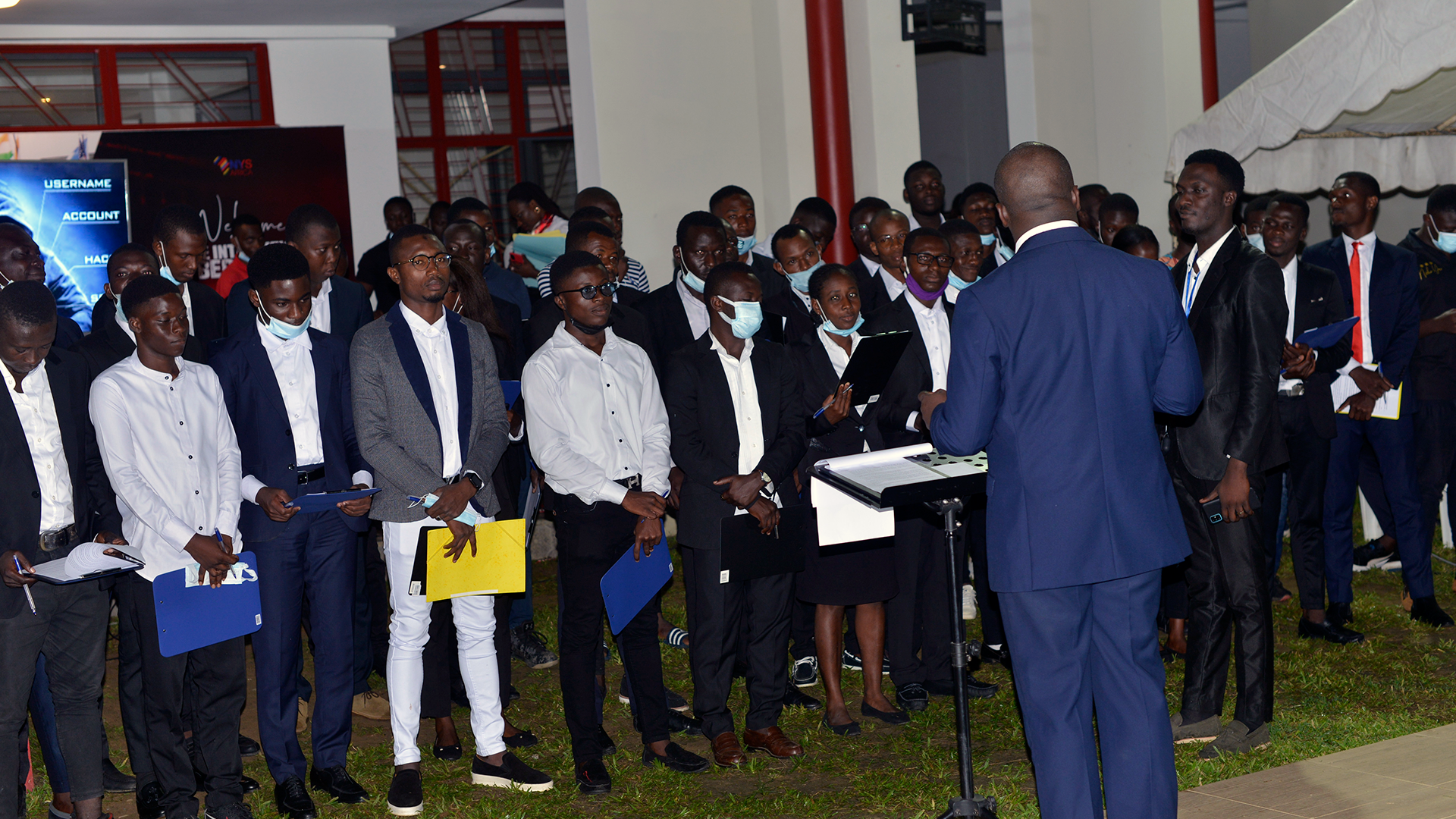

Pour la 1ère fois, participez à un programme complet qui au-delà d'une Certification Américaine, vous permet avec 90% de pratique, de pouvoir prouver à une entreprise que vous maitrisez le hacking! Comment? Vous leur présenterez vos propres outils !

Eléments clés :

- Python pour les novices, appliqué au Black Hat Hacking

- Intercepter les réseaux et Injecter les bases de données

- Faire des Tests d'Intrusion et Automatiser la découverte de vulnérabilités

- Extractions pour des enquêtes

- Craquer les mots de passe de serveurs et dossiers protégés

- Encrypter/Décrypter et coder des Ransomwares

- Concevoir des outils indétectables

NB: PRESENTATION

OBLIGATOIRE D'UN PROJET/OUTIL en fin de formation !

Le Projet final est une combinaison de plusieurs des 40 projets suivants, qui seront exécutés durant le programme.

***NB: Profitez d'une Bourse exceptionnelle de -66% qui couvre 500.000 FCFA sur les 750.000F de frais de formation.***

***Vous ne payez que 250.000 FCFA ! (Inscription : 50.000F - Reste à Payer : 200.000F)***

40 Projets intégrés à votre formation !

Titre de la diapositive

Écrivez votre légende iciBouton

Titre de la diapositive

Écrivez votre légende iciBouton

Titre de la diapositive

Écrivez votre légende iciBouton

Titre de la diapositive

Écrivez votre légende iciBouton

1-Détection de fraude par carte de crédit

2-Détection de Fakenews

3-Détection de visage

4-Conversion texte-parole et parole-text

5-Créer un générateur et craqueur de mot de passe

6-Créer un changeur d'adresse MAC

7-Extraire les cookies et les mots de passe

8-Rechercher et Tester les Objets Connectés dans le monde

9-Concevoir un enregistreur d'écran et de clavier

10-Faire une attaque d'inondation réseau

11-Faire une attaque DNS Spoof

12-Créer un scanneur réseau

13-Faire un scanneur de port

14-Créer un scanneur de vulnérabilité

15-Créer un scanneur de domaines, sous-domaines et sites

16-Craquer des fichiers et dossiers protégés

17-Analyser des Images et des Vidéos

18-Attaque de serveurs Brute Force et SSH

19-Persistance

20-Escalation de Privilèges

21-Créer un extracteur d'e-mails

22-Concevoir un outil de contrôle à distance

23-Concevoir un outil de stégano

24-Concevoir un outil de cryptage/décryptage

25-Crypter et décrypter les fichiers

26-Concevoir un outil d'espionnage

27-Concevoir un Spoofer ARP et détecter ce type d'attaque

28-Concevoir un Outil de Surveillance Réseau et un Watchdog

29-Concevoir un Outil de Surveillance de Processus

30-Concevoir un Outil de Géolocalisation

31-Extraire des données Google, YouTube, Wikipédia...

32-Concevoir un Bot Messenger et Télégram

33-Concevoir un raccourcisseur d'URL

34-Concevoir un convertisseur de devises

35-Concevoir un traducteur de langues

36-Concevoir un Ransomware

37-Contrôle de Blockchain

38-Piratage de bases de données

39-Création de Serveurs

40-Intégration d'API

OFFRE SPECIALE

Veuillez prendre quelques instants pour remplir le formulaire de pré-inscription .

Nous prendrons contact avec vous dans de plus bref délais.

Votre requête a été prise en compte.

Nous vous recontacterons.

Veuillez réessayer plus tard

Abidjan, Cocody

Angré 8ème Tranche, derrière SICOMEX

+225 07 69 69 29 29

Superviseur Général

M. N'CHO YAO, comme vous le savez sans doute, est un pionnier de la sécurité Informatique en Afrique subsaharienne francophone.

Depuis l'âge de 22 ans, il encadre, restructure et travaille dans l'ombre de nombreux gouvernements et entreprises d'Afrique. Il est le maître de la formation en cyber-sécurité et le feu dont vous avez besoin pour franchir cette étape afin d'obtenir la grandeur, l'expertise, la reconnaissance internationale, maintenant!

Abidjan, CocodyRiviéra Palmeraie, ront-point Saint-Viateur

+225 69 69 29 29

Tous droits réservés | NYS AFRICA